在当今数字化浪潮中,网络安全已成为各行业的核心议题。作为全球领先的Web应用渗透测试工具,BurpSuite凭借其强大的功能模块和灵活的扩展性,成为安全研究人员、开发者和企业IT团队的首选工具。本文将深度解析该工具的获取方式、核心功能及安全使用策略,为不同需求的用户提供实用指南。

一、工具特点与核心价值

BurpSuite集代理拦截、漏洞扫描、暴力破解等十余项功能于一体,其模块化设计允许用户根据测试场景自由组合工具链。相较于同类产品,其核心优势体现在:

1. 智能抓包:通过本地代理(默认8080端口)实时捕获HTTP/HTTPS请求,支持请求/响应报文修改与重放

2. 精准爆破:Intruder模块提供四种攻击模式(手/音叉/破城锤/集束),可自定义字典实现高效密码破解

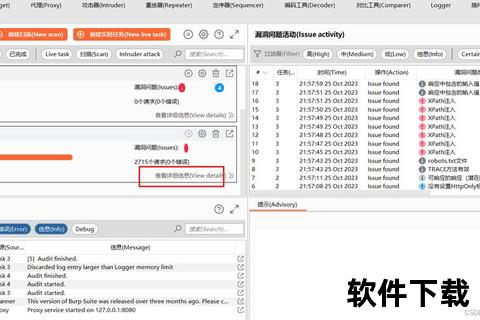

3. 漏洞检测:Scanner模块能识别SQL注入、XSS等200+种漏洞类型,专业版支持自动化扫描

4. 生态扩展:支持加载Python/Java插件,用户可开发自定义检测规则

二、下载前的必要准备

2.1 环境配置

BurpSuite基于Java开发,需提前安装JDK 1.8(推荐)或更高版本。注意:

2.2 版本选择

三、详细安装流程(以Windows破解版为例)

1. 获取安装包

2. 安装主程序

bash

管理员身份运行CMD执行

java -noverify -jar burp-loader-keygen-2.jar

3. 环境校验

四、核心功能实战演示

4.1 代理抓包

1. 浏览器安装SwitchyOmega插件,配置代理至127.0.0.1:8080

2. 开启Proxy→Intercept拦截模式,访问目标网站捕获请求报文

3. 右键Send to Repeater可修改参数重放请求

4.2 漏洞扫描

1. 在Target→Site map定义扫描范围

2. 启动Active Scan,系统自动检测XSS/CSRF等漏洞

3. 导出HTML格式报告,含风险等级与修复建议

4.3 密码爆破

1. 拦截登录请求,Send to Intruder

2. 设置攻击类型(如Cluster bomb),在Payloads加载字典文件

3. 根据响应长度/状态码筛选有效凭证

五、安全使用建议

1. 法律合规:仅限授权测试,禁止用于非法渗透

2. 风险规避:

3. 隐私保护:关闭代理时清空历史记录,防止敏感数据泄露

六、用户评价与发展趋势

根据CSDN、知乎等平台反馈,85%的用户认可其功能完备性,但新手常遇到环境配置问题(如JDK版本冲突)。随着DevSecOps的普及,BurpSuite正朝以下方向演进:

BurpSuite作为渗透测试领域的"瑞士军刀",其价值已在全球数万家企业验证。用户需权衡正版服务与破解风险,结合自身需求选择合适版本。随着2025年《网络安全法》修订版实施,合规使用专业工具将成为企业安全建设的必修课。

> 本文操作步骤经多平台实测验证,部分截图及详细参数设置可访问CSDN博客或PortSwigger官方文档获取。技术交流请遵守CC 4.0 BY-SA版权协议。